ОБЕСПЕЧЕНИЕ БАЗОВОГО УРОВНЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

МинитаеваА. М., Межаков О.С. (РГСУ, г. Москва, РФ)

MinitaevaA.M., Mezhakov O.S. (Russian state social

university, Moscow, Russia)

Рассматривается понятие

базового уровня информационной безопасности. Приведены основные аспекты защиты информации.

Consider the concept of the base level of

information security. Presents the main aspects of the protection of

information.

Ключевые слова: Информационная

безопасность, информационные системы, безопасность

Key words: Information assurance, information system,

security

Любой вид

деятельности человека можно представить как процесс, в результате которого

появляется продукт, материальный или интеллектуальный, имеющий определенную

ценность, то есть стоимость. Информация является одной из разновидностей таких

ценностей, стоимость ее может оказаться настолько высокой, что ее потеря или

утечка, даже частичная, способна поставить под вопрос само существование

компании. Поэтому защита информации с каждым днем приобретает все большее

значение, практически во всех более или менее крупных организациях существуют

свои подразделения ИБ.

Мероприятия по

обеспечению информационной безопасности (ИБ), как известно, не приносят

доходов, с их помощью можно лишь уменьшить ущерб от возможных инцидентов.

Поэтому очень важно, чтобы затраты на создание и поддержание ИБ на должном

уровне были соразмерны ценности активов организации, связанных с ее

информационной системой (ИС). Соразмерность может быть обеспечена категорированием

информации и информационной системы, а также выбором регуляторов безопасности

на основе результатов категорирования.

Присвоение

категорий безопасности информации и информационным системам производится на

основе оценки ущерба, который может быть нанесен нарушениями безопасности.

Подобные инциденты могут помешать организации в выполнении возложенной на нее

миссии, скомпрометировать активы, поставить компанию в положение нарушителя

действующего законодательства, создать угрозу повседневной деятельности,

подвергнуть опасности персонал. Категории безопасности используются совместно с

данными об уязвимостях и угрозах в процессе анализа рисков, которым подвержена

организация.

Существуют три

основных аспекта ИБ:

‾ доступность;

‾ конфиденциальность;

‾ целостность.

Вообще говоря,

нарушения ИБ могут затрагивать лишь часть этих аспектов, равно как и регуляторы

безопасности могут быть специфичны для отдельных аспектов. Поэтому

целесообразно оценивать возможный ущерб отдельно для нарушений доступности, конфиденциальности

и целостности, а при необходимости можно получить интегральную оценку.

Размер ущерба

удобно оценивать по трехуровневой шкале как низкий, умеренный или высокий (рис.

1).

Рисунок 1- Шкала

оценки ущерба при нарушении информационной безопасности

Потенциальный ущерб

для организации оценивается как низкий, если потеря доступности,

конфиденциальности и/или целостности оказывает ограниченное вредоносное воздействие

на деятельность организации, ее активы и персонал.

При категорировании

информационной системы принимаются во внимание категории хранимой,

обрабатываемой и передаваемой средствами ИС информации, а также ценность

активов самой ИС, т.е. берется максимум категорий по всем видам информации и

активов. Для получения интегральной оценки следует взять максимум категорий по

основным аспектам информационной безопасности.

Минимальные

требования безопасности

Минимальные

(базовые) требования безопасности формулируются в общем виде, без учета

категории, присвоенной ИС. Они задают базовый уровень информационной безопасности,

им должны удовлетворять все информационные системы. Результаты категорирования

важны при выборе регуляторов безопасности, обеспечивающих выполнение требований,

сформулированных на основе анализа рисков (рис. 2).

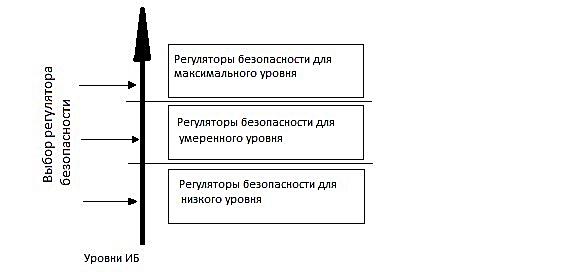

Рисунок 2-Уровни

информационной безопасности

Минимальные

требования безопасности (рис. 2) охватывают административный, процедурный и

программно-технический уровни ИБ и формулируются следующим образом.

Организация должна

разработать, документировать и обнародовать официальную политику безопасности и

формальные процедуры, направленные на выполнение приведенных ниже требований, и

обеспечить эффективную реализацию политики и процедур.

В компании

необходимо периодически производить оценку рисков, включая оценку угроз миссии,

функционированию, имиджу и репутации организации, ее активам и персоналу. Эти

угрозы являются следствием эксплуатации ИС и осуществляемых при этом обработки,

хранения и передачи данных.

Необходимым

условием выполнения требований безопасности являются выбор и реализация

соответствующих регуляторов безопасности, то есть выработка и применение

экономически оправданных контрмер и средств защиты. Регуляторы безопасности подразделяются

на административные, процедурные и программно-технические и служат для

обеспечения доступности, конфиденциальности и целостности информационной системы

и обрабатываемых, хранимых и передаваемых ею данных. Адекватный выбор регуляторов

безопасности можно упростить, если производить его из предопределенных базовых

наборов, ассоциированных с требуемым уровнем ИБ. Применяя трехуровневую шкалу,

используют три базовых набора, соответственно, для минимального (низкого, базового),

умеренного и высокого уровня информационной безопасности.

На минимальном

уровне информационной безопасности целесообразно применять следующие

административные регуляторы безопасности.

Рисунок 3-

Регуляторы безопасности по уровням ИБ

Выбор регуляторов

безопасности осуществляется на основе результатов категорирования данных и

информационной системы. Кроме того, следует учесть, какие регуляторы

безопасности уже реализованы и для каких имеются конкретные планы реализации, а

также требуемую степень доверия к эффективности действующих регуляторов.

Минимальные требования

доверия для регуляторов безопасности предъявляются к определенным процессам и

действиям.

На минимальном

уровне информационной безопасности необходимо, чтобы регуляторы безопасности

были задействованы и удовлетворяли явно заданным в их определении функциональным

требованиям.

На умеренном уровне

информационной безопасности дополнительно должны выполняться следующие условия.

Специалисты, разрабатывающие (реализующие) регуляторы, предоставляют описание

их функциональных свойств, достаточно детальное, чтобы было возможно выполнять

анализ и тестирование регуляторов. Как неотъемлемая составная часть регуляторов

разработчиками документируются и предоставляются распределение обязанностей и

конкретные действия, благодаря которым после завершения разработки (реализации)

регуляторы должны удовлетворять предъявляемым к ним функциональным требованиям.

Технология, по которой разрабатываются регуляторы, должна поддерживать высокую

степень уверенности в их полноте, непротиворечивости и корректности.

Рисунок 4-Обеспечение

информационной безопасности. Процессный подход

На высоком уровне

информационной безопасности, кроме всего вышеуказанного, необходимо

предоставить описание проекта и реализации регуляторов, включая функциональные

интерфейсы между их компонентами. От разработчиков требуются свидетельства

того, что после завершения разработки (реализации) выполнение предъявляемых к

регуляторам требований будет непрерывным и непротиворечивым в масштабах всей

информационной системы, и будет поддерживаться возможность повышения эффективности

регуляторов.

Обеспечение

информационной безопасности — сложный, многоаспектный процесс, требующий

принятия множества решений, анализа множества факторов и требований, порой

противоречивых. Наличие категорий и минимальных требований безопасности, а

также предопределенного каталога регуляторов безопасности, способно служить

базой для системного подхода к обеспечению ИБ, подхода, требующего разумных

трудовых и материальных затрат и способного дать практически приемлемые

результаты для большинства организаций.

Список использованных источников

1. Мельников В. П., Клейменов С.А., Петраков А.М./ под.ред.

С.А.Клейменова. - М.: Академия, 2008. – 336 с.

2.

Поляков В.П. Информационная безопасность в курсе информатики /В.П.Поляков

//Информатика и образование. - 2006. - №10. - С.116-119.

3.

Попов В.Б. Основы информационной безопасности. Информационные технологии

и право //Попов В.Б. Основы компьютерных технологий

/В.Б.Попов.-М.,2002.-С.175-187.

4. http://citforum.ru/security/articles/categorizing/